诶。。。不知攻法。。。何知防御呢

其实也没如此伟大,一开始只是想找个地方架设VPN而已

嘛。。。总之就是这样了,通过啊D注入工具用谷歌关键字找注入点

inurl:asp?id=

页面数设置为100,语言设为非中文,嘛。。。如果不想惹麻烦还是打消入侵国内站的念头吧

然后就开始扫了,这年头已经很少有SA权限的数据库了呢,能注入的也不多了,别挑剔哦,拿到MSSQL就不错了呢

拿到只有DB权限的数据库后先尝试暴表,找到和用户有关的,然后爆字段,如果有和用户级别有关的表最好也暴哦

暴好后,有可能密码就是原文,MD5的话只能靠运气破解了呢,还有可能是BASE64,嘛。。。总之吧把密码弄好后找后台

在后台转了一圈首先看到了文件管理还有上传选项,结果拼死拼活【有后缀限制呢】弄上去后【改成ASA】发现目录禁止了文件执行呢

继续在后台找,终于找到了ad button选项中有一个图像上传,最让我惊讶的是完全没有限制呢,上传上去后打开asp木马,发现权限相当低呢。。目录只能获取到网站根目录。。。手动上传CMD也无法执行。。。抱着试一试的心态上传了aspx【aspx是以ASPNET账户运行的,可爱的master们通常会忘了限制他呢】

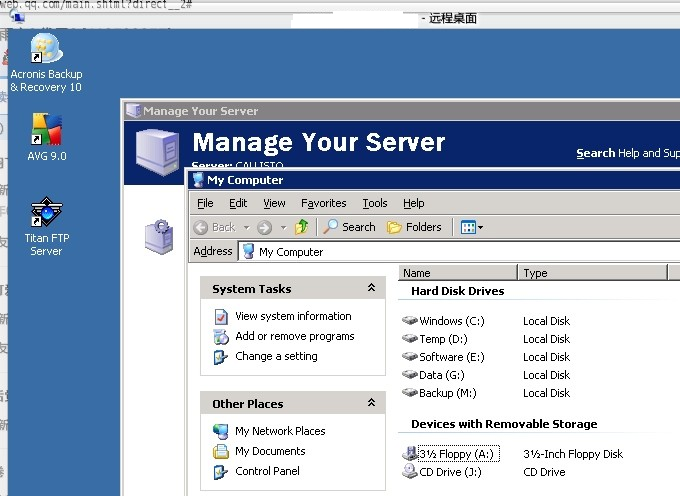

发现权限一下高了,手动上传cmd后执行成功,对整个G盘有读权限,对WEBSITES目录下所有网站有读写权限

而且允许执行net指令,果断地添加了用户到admin组,成功!

然后连3389【WEBSHELL的端口扫描器报告它是开着的】,结果直接被拒绝连接了

猜到服务器上可能有防火墙,就上传了一个lcx上去,诶。。。拒绝访问?

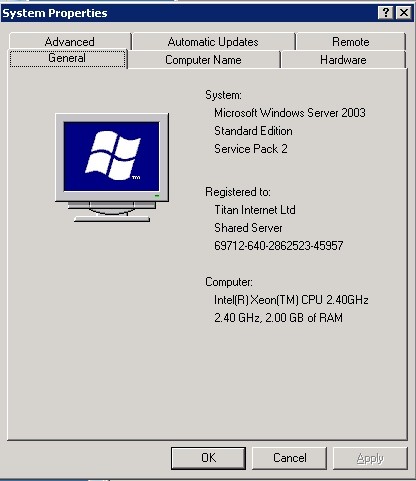

马上执行了tasklist,原来服务器上有AVG,给杀了呢

又看了看FTP,当时看到是titan FTP,又看了下G盘,只能不舍地离开呢

半年后。。。

这是为了找外链的音乐空间而来

又想起了他。。。把音乐弄上后转了转,发现了个makeftp.vbs,看了下文件说明就用cscript试着执行了,果然成功地创建了一个在websites下的一个FTP

这时又看到FTP的真面目是gene6FTP呢

分析了那个VBS,发现他的账户access list是可改的,于是我就改成了C盘,果然对C盘可读写了

然后依葫芦画瓢获得了其他盘的权限,在服务器上拿了点东西

看到网上说,gene6FTP有漏洞,于是通过提示找到了服务器FTP远程管理密码【应该也是整台服务器的关键密码】

但是控制让我犯难了,服务器只允许21、80、443通讯,而管理是用8021

想到了端口转发,但是能转发何不直接用3389呢

看到WEBSHELL自带Portmap,眼前一亮,但很快发现很鸡肋呢,只能转发几个字节远程就关闭端口了

又转念一想何不用鸽子呢,结果尝试直接执行和替换掉php.exe均执行失败【AVG未杀】

只能尝试免杀lcx了,先是加壳后乱改,红伞、ESET、Avast都免掉了AVG还报

火了,直接用VMP壳,谁知道AVG立马老实了

执行转发。。。。成功。。。3389连接登陆成功【我半年前的账户居然还在呢】

====================后记

登陆上3389没多久就和服务器管理员大叔【如果不对。。。那对不起啊】打了个照面,吓得小女浑身发抖哇

然后。。。呜。。。我被他狠狠的甩了。。。创建的WEBSITE删了,FTP账号停了,webshell删了

然后还把一开始那个网站后台删掉了

等了一下他终于平静了,把后台恢复了,我立刻缠上他。。。重新弄好webshell,什么都还没来得及做呢。。。他对我更加粗暴了。。。再次删了我webshell,还把整个网站都删掉了,截至目前仍未恢复。。。。

怎么能那么狠心对待我和那位无辜的网站主呢。。。

防御总结:

web方面要检查传入参数哦

限制好ASPNET的权限。。。不能给执行这种危险的权限

管理脚本要放在适当的位置,别让人读了

截图留念

评论

嘛…http://lolis.info/wp-admin/我的后台可是很强大的哦~~

灵曦 诶。。。我也是WP哦

。。。入侵要有漏洞才可以的呢,小女不才找不出漏洞。。

雨宫优子 嘻嘻,WP要是有漏洞那就麻烦大了。话说为啥你的邮件回复跟我的那么像~~

.-= 灵曦的最新文章:脑残的Ylmf OS 3.0 Beta2 =-.

灵曦 ….这个。。诶。。。

刚加上的插件偷了点懒,参考了你的提醒。所以。。对不起。。。不过这个提醒真好呢

雨宫优子 嘻嘻,我没有责怪的意思啦,这个可以加上一个背景,再优化一下会更好的~需要的话可以找我要php源码哦~~

.-= 灵曦的最新文章:脑残的Ylmf OS 3.0 Beta2 =-.

灵曦 加上什么背景呢?优化什么呢?

响应伟大的测试政策

Blast 不管怎么样还是要感谢你呢O(∩_∩)O~

雨宫优子 好吧再测试一次……

.-= Blast的最新文章:1天小置顶:求听众 =-.

Blast 很好呢….最新文章也出来了的样子O(∩_∩)O~

http://xloli.net/fuck 求破解 有惊喜

Zmsky的最新文章:很强的买手机对白

那aspx的木马权限好高。。。。

muxiaku的最新文章:网站入侵技术,脚本注入

muxiaku 是的呢。。。原先以为那个administrators是个没权限的用户组呢…

高手~~~~~来学习一下~~

真强悍 来看看 :youyisi

很好很强大!!! 最近在折腾linux 很少在折腾win啦

ccc的最新文章:太阳能小台灯(绿色鸟巢)

蜀门服务端RF服务端丝路传说服务端倚天2服务端决战服务端

跑跑卡丁车私服开服英雄远征私服开服幻灵游侠私服开服洪荒神话私服开服

蜀门开区一条龙RF开区一条龙丝路传说开区一条龙倚天2开区一条龙决战开区一条龙

传世开私服一条龙服务 http://www.17isf.com/